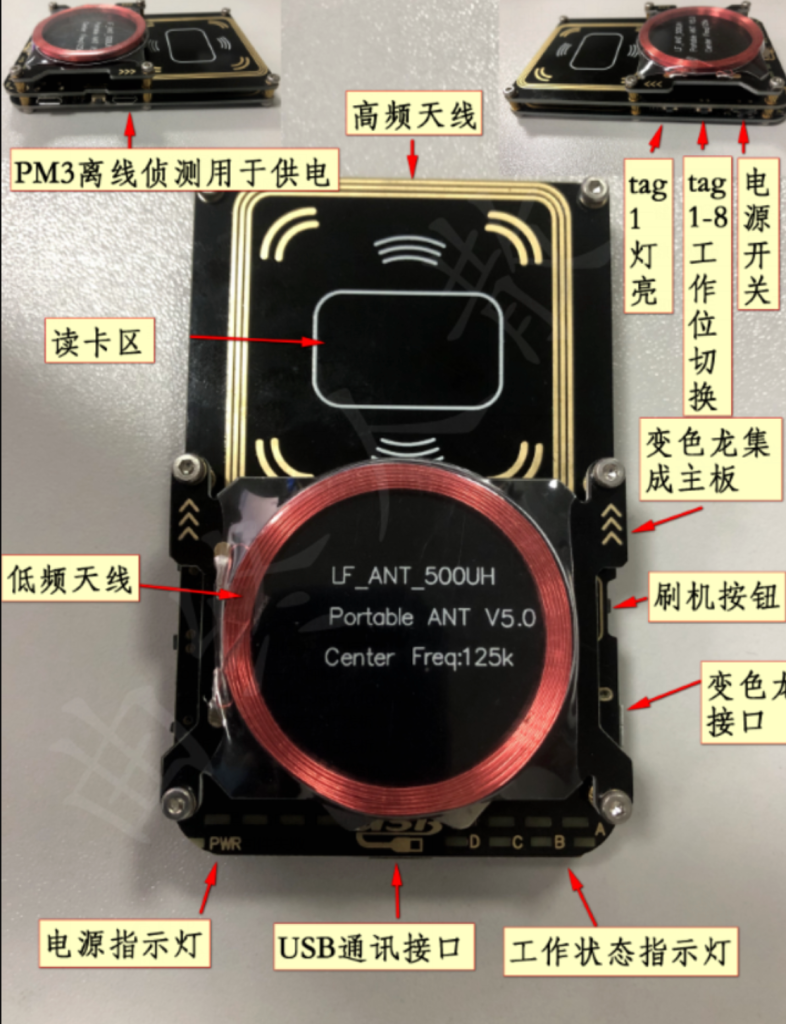

Proxmax3是一个用于RFID卡片嗅探、克隆和修改的开源硬件,而proxmax3 easy做为proxmax3的国区特供版本,在淘宝也是售卖得非常热门

一、固件刷写

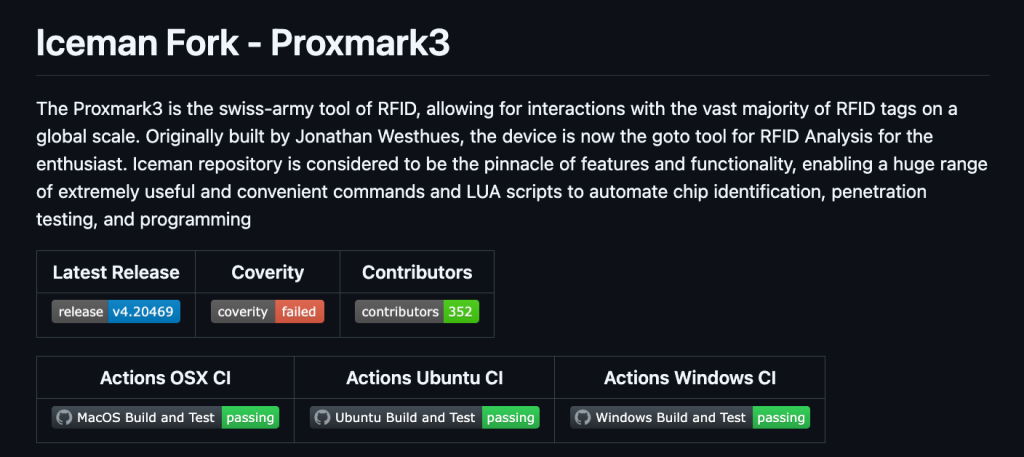

这里我选择的是冰人的固件,其实proxmark3也要官方Github仓库,只不过已经比较久远没有更新了,而冰人的固件还在持续更新中

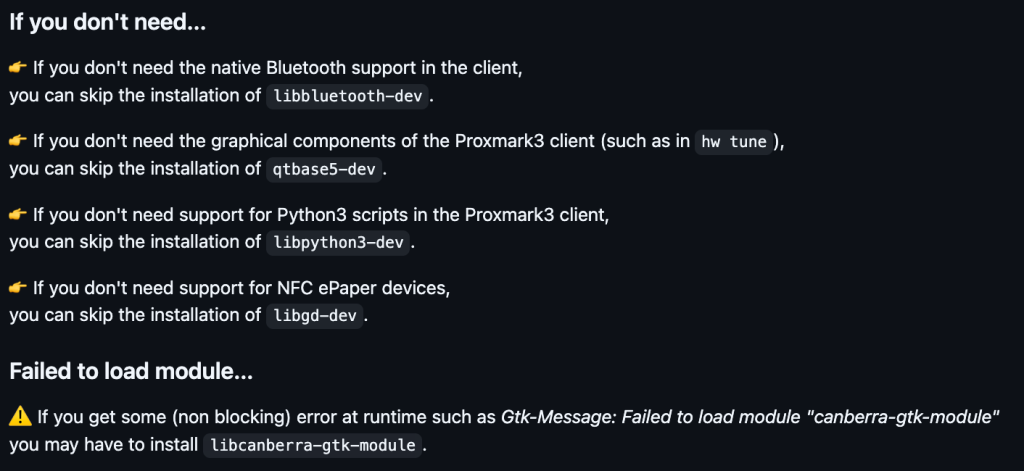

1、安装依赖项

sudo apt-get install --no-install-recommends git ca-certificates build-essential pkg-config \

libreadline-dev gcc-arm-none-eabi libnewlib-dev qtbase5-dev \

libbz2-dev liblz4-dev libbluetooth-dev libpython3-dev libssl-dev libgd-dev如果出现依赖项没有的话可以参考官方说明进行相应依赖包删减,这里使用kali进行演示,因此不存在依赖项缺失的问题

2、关闭ModemManager

ModemManager可能会影响proxmark3的正常使用,因此需要关闭ModemManager

sudo systemctl stop ModemManager

sudo systemctl disable ModemManager3、查看系统是否识别到proxymark3

输入下列命令来查看是否检测到proxmark3,其对应的设备通常为/dev/ttyACM0

sudo dmesg | grep -i usb通常会列出下列关键字:

usb 2-1.2: Product: PM3usb 2-1.2: Manufacturer: proxmark.orgdc_acm 2-1.2:1.0: ttyACM0: USB ACM device

4、检测是否可以使用/dev/ttyACM0

gc https://github.com/RfidResearchGroup/proxmark3.git

cd proxmark3

make accessrights

#务必返回ok

[ -r /dev/ttyACM0 ] && [ -w /dev/ttyACM0 ] && echo ok如果没用权限的话可以使用root进行操作,最后一条命令必须返回ok才可以正常进行操作proxmark3

5、编译并安装固件

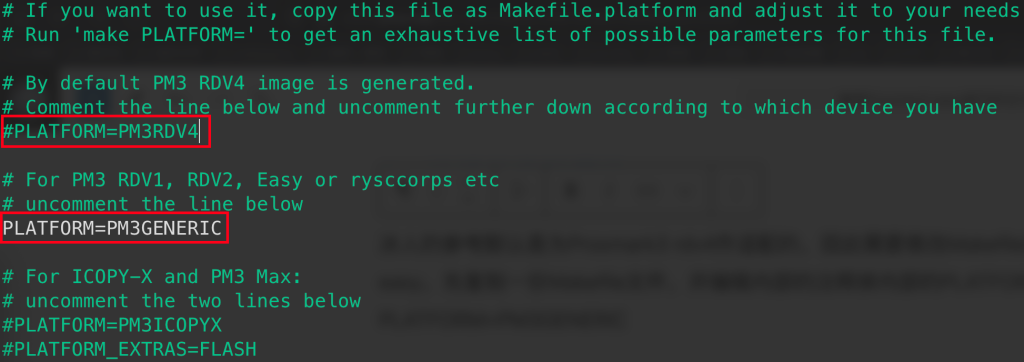

冰人的参考默认是为Proxmark3 rdv4作适配的,因此需要修改Makefile来让其支持Proxmark3 easy,先复制一份Makefile文件,并编辑内部的注释掉内部的PLATFORM=PM3RDV4,并启用PLATFORM=PM3GENERIC

#复制Makefile文件

cp Makefile.platform.sample Makefile.platform

#在proxmark3文件夹下

make clean && make -j

#也可以指定特定的python版本

#make clean && make -j PYTHON3_PKGCONFIG=python-3.11

#安装固件

sudo make install如果最后显示Firmware size: 356113 bytes (347kb) = 67% of 512kb就说明编译成功了

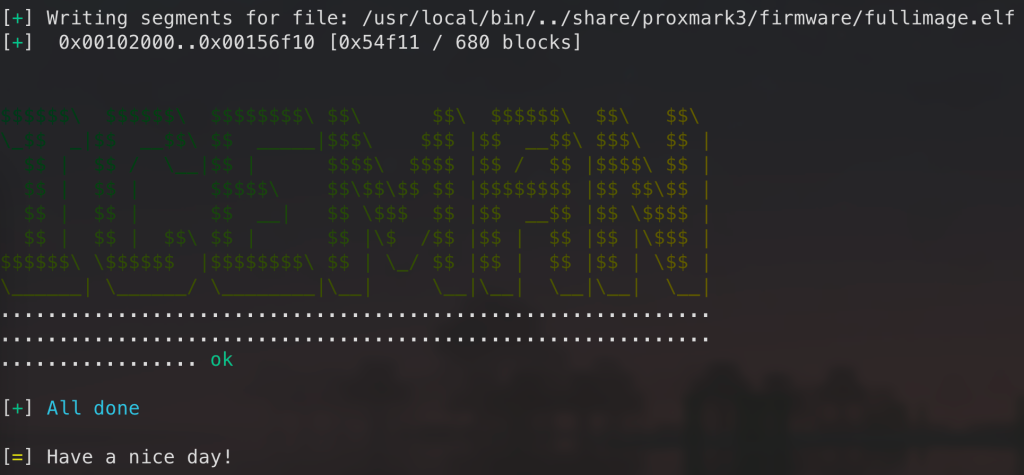

六、刷写固件

pm3-flash-all

#也可以指定固件位置和设备

#proxmark3 /dev/ttyACM0 --flash --unlock-bootloader --image bootrom.elf --image fullimage.elf当最后出现Have a nice day!就说明已经完成固件刷写

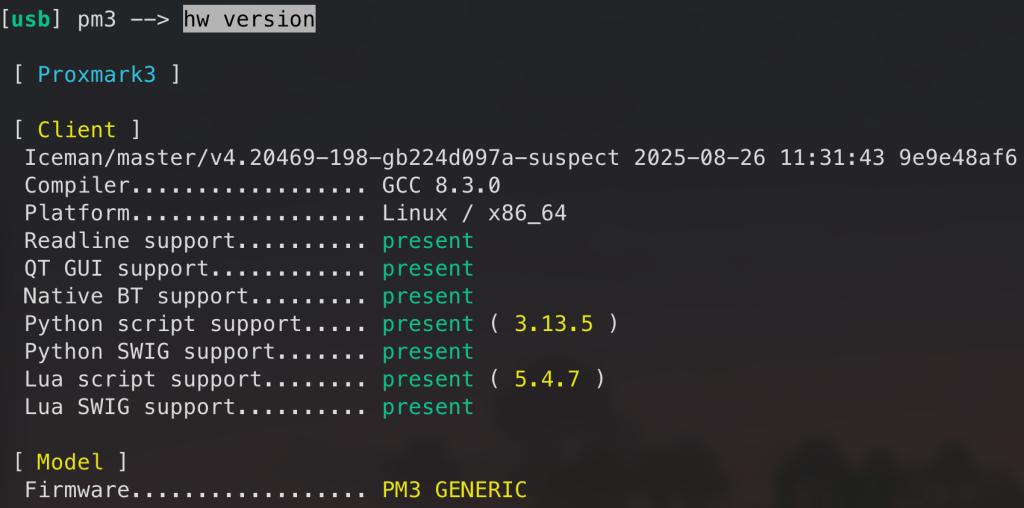

七、验证固件是否刷写成功

./pm3

hw version

二、简单使用

| auto | 自动识别卡片类型 |

hf search | 识别高频卡 |

lf search | 识别低频卡 |

hw tune | 测量天线特性,低频/高频电压应在 20-45+ V 左右 |

hw version | 检查版本信息 |

hw status | 检查整体状态 |

| hf mf info | 查看Mifare卡信息 |

| hf mf autopwn | 自动获取恢复密钥 |

| hf mf brute | 暴力破解弱生成密钥 |

| hf mf dump | 导出已破解扇区的数据 |